약 한달전 지인이 바이러스를 먹었다고 해서 .. 그냥 가져와~~ 윈도우 밀어줄께.. 라고 말했는데..

화면은 본 순간.. 깜짝 놀랬다~~~

랜섬웨어에 걸려서.. 모든 이미지 텍스트 파일들이 암호화가 되어 버렸다.. 젠장..

몇일을 인터넷을 뒤지고 다녔지만 방법을 찾지 못헀는데.. 그 방법이 인터넷에 돌아 다녀.. 방법대로 랜섬웨어 복구를 해보니.. 잘 되었다.

복구 하는 방법은 아래와 같다.

1. 아래 프로그램을 받는다.

ransomware-decrypt.zip

2. 압축을 해제 한다.

압축을 해제하면 TeslaDecoder와 yafu폴더가 있다.

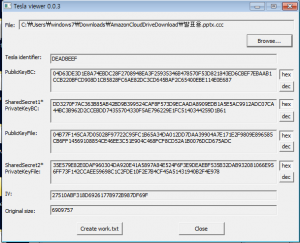

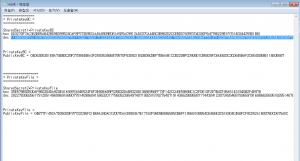

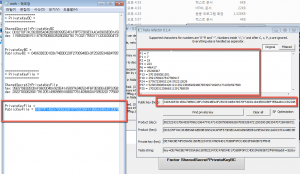

3. TeslaDecoder 폴더를 들어가면 teslaviewer를 실행 시키고 Browse를 클릭하여 랜섬웨어에 걸린 파일을 입력한다.

그럼 아래와 같이 여러가지의 정보가 나온다.

4.아래 Create work.txt 버튼을 클릭하여 텍스트 파일을 하나 만든다.

5. TeslaDecoder 파일에 work.txt파일이 생성된다. 여기서 privateKeyBC의 dec부분을 복사한다.

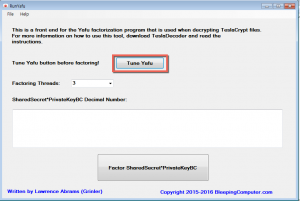

6. 압축을 해제한 폴더중 yafu폴더가 있다. 이폴더의 RunYafu.exe파일이 존재 한다. 이 파일을 연다.

7. factorying Threads를 3으로 맞춘다.

8. Tune Yafu Button before factoring의 TuneYafu버튼을 클릭한다.

9. 이런창이 생성되면서 5분 이상 자기가 알아서 무언가를 실행한다. 자동으로 창이 닫혀지면 완료가 된것이다.

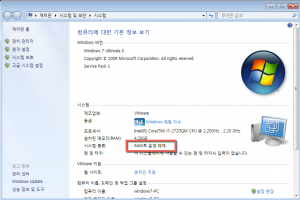

10.yafo폴더에 보면 factoryX86.bat 이나 factoryX64.bat 배치 파일이 존재 한다. 32비트 컴퓨터라면 factoryX86.bat을 실행하고 64비트 컴퓨터라면 factoryX64.bat파일을 실행하면 된다.

<내컴퓨터->마우스 오른쪽-> 속성 을 들어가면 잔신으 시스템 종류를 알수 있다. >

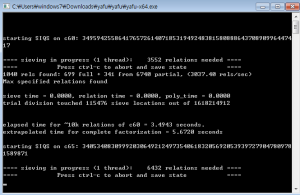

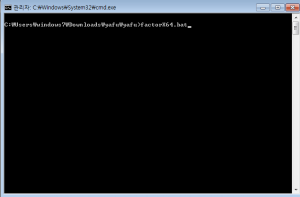

11. 그냥 실행하면 파일이 실행된 후 종료 되기 때문에 시작->실행->cmd를 눌러 커맨드 창을 실행한다.

12. 커맨드 창에 factoryX64.bat혹은 factoryx86.bat파일이 있는 경로를 입력하여 실행 한다.

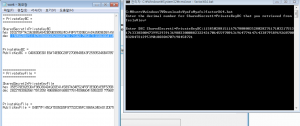

13. 조금 전에 work.txt에서 복사한 코드를 커맨드 창에 입력한다. 복사>붙여 넣기 혹은 마우스 오른쪽 클릭

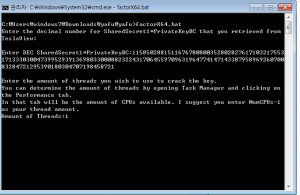

14.그리고 엔터를 누르면 쓰레드를 몇개 사용할지 정하는 화면이 나온다. 쓰레드는 1로 정하고 실행한다. 엔터

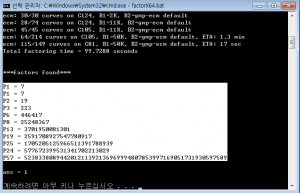

15. ***factors found*** 부분의 값을 복사 한다.(마우스 오른쪽 -> 표시 -> 드레그 -> 마우스 오른쪽): 복사 과정

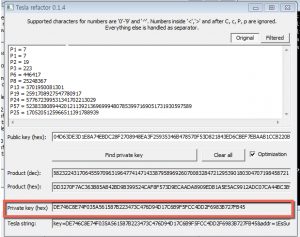

16. 다시 TeslaDecoder 폴더에 보면 TeslaRefactor.exe파일이 있다. 이 파일을 실행 시킨 후

17 커맨드에서 복사한 값을 텍스트에 넣고 work.txt파일에 있는 마지막 부분의 publicKeyFile의 값을 refactor 실행 파일에 public key(hex)부분에 입력한다.

18. Find private key를 버튼을 클릭 하게 되면 private key(hex) 값을 복사 한다.

이 값이 실제 복호화 할 수 있는 키이다.

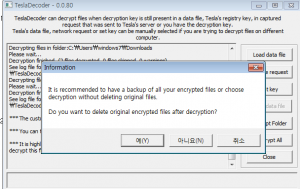

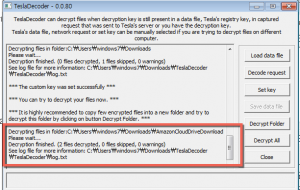

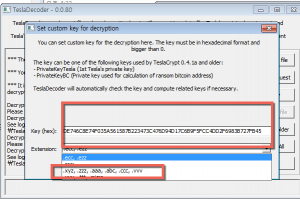

19.TeslaDecoder폴더의 TeslaDecoder.exe파일을 실행 시킨후 set key에 복사한 키 값을 입력한다 그리고 확장자를 .ccc가 포함된 확장자를 선택한다.

20. Decrypt Folder를 선택하여 복호화 할 폴더(감염된 파일이 있는 폴더)를 선택 하여 복호화를 진행한다.

복호화 진행시 인포 창이 하나 뜨는데 여기서 예를 누르면 암호화된 파일이 복구되면 복구된 파일만 남기고 암호화된 파일을 삭제 한다. 아니요를 누르면 암호화된 파일을 보존한다.